ReadyorNot

80+ Bronze

- Katılım

- 17 Ocak 2024

- Mesajlar

- 877

Dahası

- Reaksiyon skoru

- 242

- İsim

- An10im1i

Daha önce ki mesajlarımda benzer bir virüsten bahsetmiştim. Chen isimli mining yapan virüs monero biriminde sistemi yorarak çalışıp kendini tekrar var edebiliyordu.

Bu kez Avast GuptiMiner'ı yakaladı.

Kısa bir otomatik çeviri vereceğim. Keza yine Türkçe içerik yok piyasada...

GuptiMiner'ın temel amacı arka kapıları büyük kurumsal ağlara dağıtmaktır. Bu arka kapıların iki farklı çeşidiyle karşılaştık: Birincisi, yerel ağda SMB taraması sağlayan ve ağ üzerindeki potansiyel olarak savunmasız Windows 7 ve Windows Server 2008 sistemlerine ağ üzerinden yanal hareket sağlayan gelişmiş bir PuTTY Link yapısıdır. İkinci arka kapı çok modülerdir ve saldırganın daha fazla modül kurmasına yönelik komutları kabul etmenin yanı sıra yerel sistemde depolanan özel anahtarları ve kripto cüzdanları taramaya odaklanır.

İlginç bir şekilde, GuptiMiner aynı zamanda XMRig'i virüs bulaşmış cihazlara da dağıtıyor; bu da böylesine düşünülmüş bir işlem için biraz beklenmedik bir durum.

GuptiMiner'ın arkasındaki aktörler, Hintli antivirüs satıcısı eScan'in güncelleme mekanizmasındaki güvensizlikten yararlanarak kötü amaçlı yazılımı ortadaki adam saldırısı gerçekleştirerek dağıtıyor. Bu güvenlik açığını hem eScan'e hem de India CERT'e açıkladık ve 31.07.2023 tarihinde eScan'den sorunun giderildiğine ve başarıyla çözüldüğüne dair onay aldık.

GuptiMiner uzun süredir devam eden bir kötü amaçlı yazılımdır ve izleri 2018 yılına kadar uzanmaktadır, ancak muhtemelen daha da eskidir. Kimsuky keylogger ile GuptiMiner operasyonunun bazı kısımları arasındaki benzerlikleri gözlemleyerek, GuptiMiner'ın kötü şöhretli bir Kuzey Kore APT grubu olan Kimsuky ile olası bağları olduğunu da bulduk.

Bu analizde GuptiMiner'ın özelliklerini ve zaman içindeki gelişimini ele alacağız. Ayrıca, geniş IoC yelpazesindeki genel anlayışı desteklemek için belirli özelliklerin hangi örneklerde yer aldığını veya tanıtıldığını da belirteceğiz.

Kullanıcıların makinelerine nadiren birden fazla AV yükledikleri için, GuptiMiner'ın faaliyetlerine ve genel kapsamına ilişkin görünürlüğümüzün sınırlı olabileceğini unutmamak da önemlidir. Bu nedenle buzdağının yalnızca görünen kısmına bakıyor olabiliriz ve tüm operasyonun gerçek kapsamı hâlâ keşfedilmeye açık olabilir.

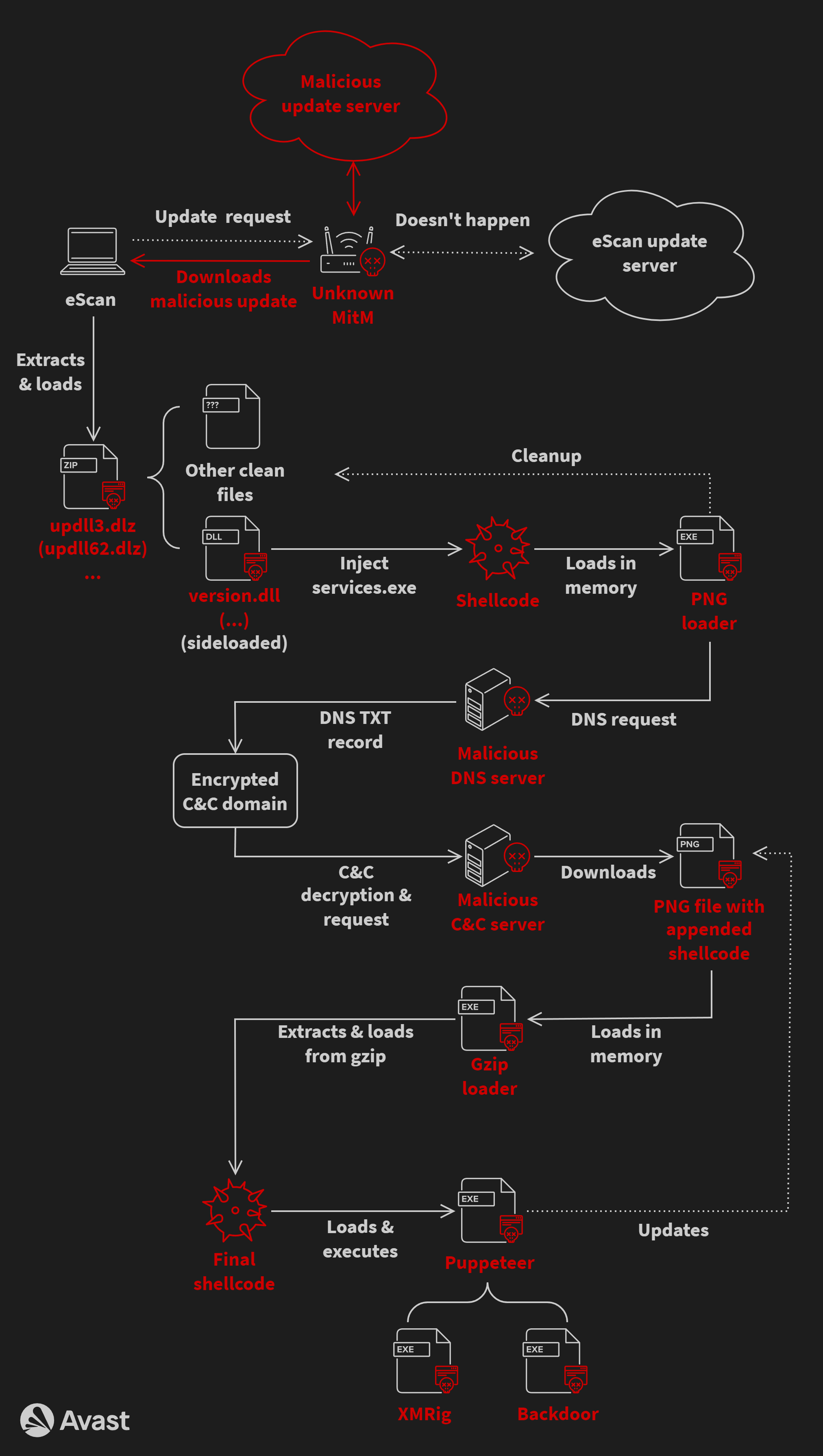

Enfeksiyon Zinciri

Tüm enfeksiyonun karmaşıklığını göstermek için zincirin tüm parçalarını içeren bir akış şeması sağladık. Kullanılan bazı dosya adlarının ve/veya iş akışlarının belirli GuptiMiner sürümüne bağlı olarak biraz değişebileceğini ancak aşağıdaki akış şemasının genel süreci gösterdiğini unutmayın.

Tüm süreç, eScan'in güncelleme sunucusundan bir güncelleme talep etmesiyle başlar; burada bilinmeyen bir MitM indirme işlemini durdurur ve güncelleme paketini kötü amaçlı bir paketle değiştirir. Daha sonra, eScan paketi açar ve yükler ve eScan temiz ikili dosyaları tarafından bir DLL yüklenir. Bu DLL, birden fazla kabuk kodu ve ara PE yükleyiciyi takip ederek zincirin geri kalanını etkinleştirir.

Sonuç olarak GuptiMiner, virüs bulaşmış makinede XMRig'in kullanılmasının yanı sıra büyük kurumsal ağlara dağıtıldığında etkinleştirilen arka kapıların tanıtılmasından oluşur.

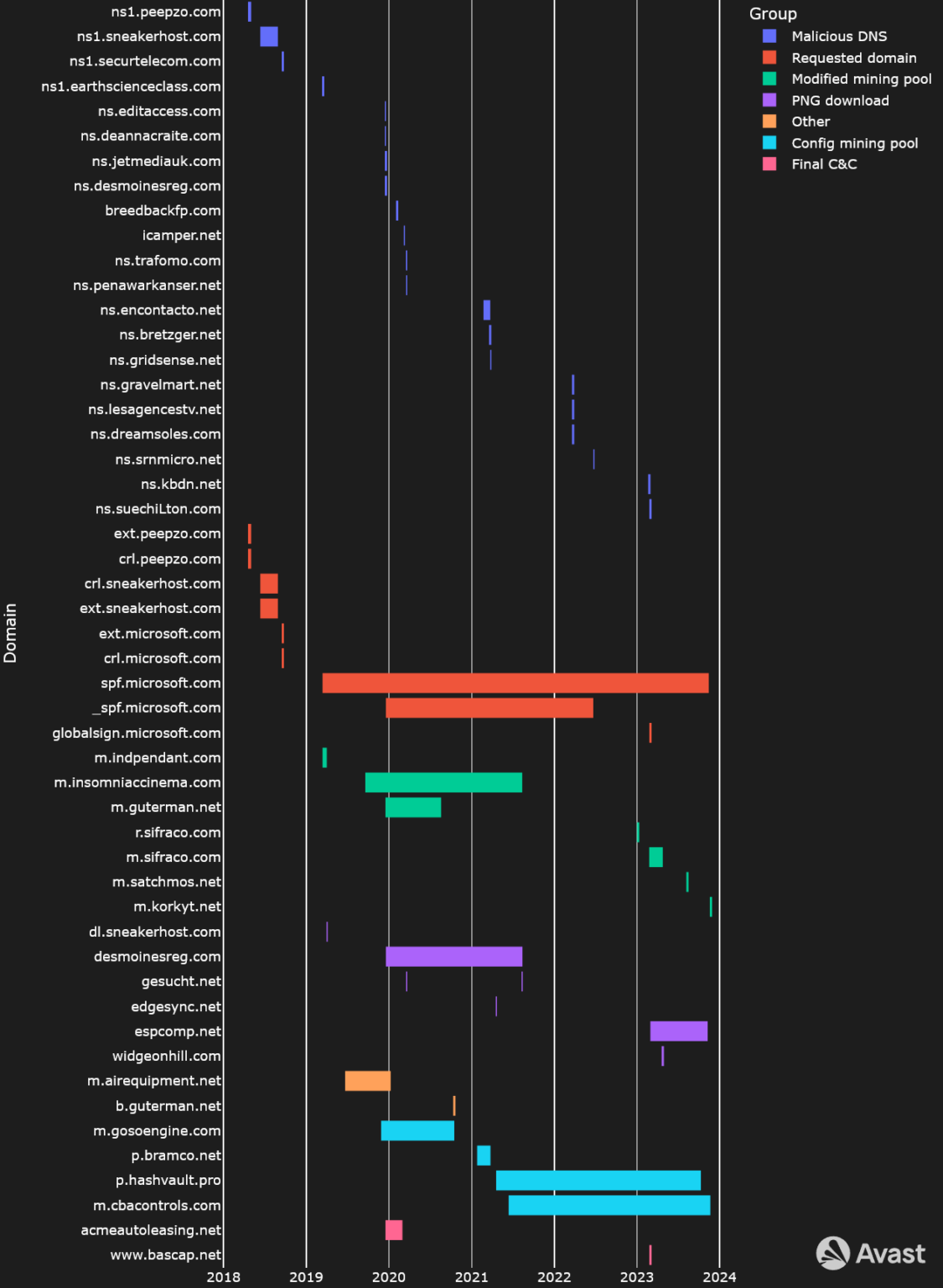

Evrim ve Zaman Çizelgeleri

GuptiMiner en az 2018'den beri aktif. Yıllar geçtikçe arkasındaki geliştiriciler kötü amaçlı yazılımı önemli ölçüde iyileştirerek masaya yeni özellikler getirdi. Belirli özellikleri ilgili alt bölümlerde ayrıntılı olarak açıklayacağız.

Bununla birlikte, mutekslere, PDB'lere ve kullanılan alanlara odaklanarak önemli IoC'leri zaman çizelgesi temsilinde, zaman içinde nasıl değiştiklerini göstermek istedik. Bu zaman çizelgeleri, büyük bir örnek veri kümesi üzerinde IoC'lerin taranması, örneklerin ilk ve son derleme zaman damgalarının alınması ve ardından aralıkların oluşturulması temel alınarak oluşturuldu. Taranan veri kümesinin, IoC bölümünde listelenen IoC'lerden daha büyük olduğunu unutmayın . IoC'lerin daha ayrıntılı listesi için lütfen GitHub'umuzu ziyaret edin .

Zamandaki Alan Adları

GuptiMiner genel olarak işlemleri sırasında aşağıdaki alan türlerini kullanır:

Malicious DNS– GuptiMiner, DNS TXT yanıtları aracılığıyla C&C sunucularının gerçek hedef etki alanı adreslerini sunmak için kendi DNS sunucularını barındırır

Requested domains– Kötü amaçlı yazılımın DNS sunucularını sorguladığı alanlar

PNG download– PNG dosyaları biçiminde yüklerin indirilmesi için sunucular. Bu PNG dosyaları, sonuna eklenen kabuk kodları içeren geçerli görüntülerdir (T-Mobile logosu).

Config mining pool– GuptiMiner iki farklı madencilik havuzu konfigürasyonu içerir. Bunlardan biri doğrudan bu grupta belirtilen XMRig yapılandırmasında sabit kodlanmıştır

Modified mining pool– GuptiMiner, bu grupta belirtilen önceden tanımlanmış madencilik havuzlarını değiştirme yeteneğine sahiptir.

Final C&C– GuptiMiner'ın son arka kapı aşamasında kullanılan, arka kapılı sistemlerde ek kötü amaçlı yazılım özellikleri sağlayan alanlar

Other– Farklı amaçlara hizmet eden alanlar, örneğin komut dosyalarında kullanılanlar

Kötü amaçlı yazılım, kötü amaçlı DNS sunucularına doğrudan bağlandığından, DNS protokolünün DNS ağından tamamen ayrıldığını unutmayın. Dolayısıyla hiçbir meşru DNS sunucusu bu kötü amaçlı yazılımın trafiğini görmeyecektir. DNS protokolü burada telnet'in işlevsel bir eşdeğeri olarak kullanılır. Bu nedenle, kimlik sahtekarlığı geleneksel olarak DNS ağında gerçekleştiğinden, bu teknik bir DNS sahteciliği değildir.

Üstelik GuptiMiner'ın kategoride istediği sunucuların Requested domaingerçekte var olması tamamen bir tesadüf, daha doğrusu ağ izleme araçlarının ve analistlerin kafasını karıştıracak bir ağ gizlemedir.

***

PUTTY Arka Kapısı, SMB sızmaları, Services.exe ve güncellemelerin DNS enfektesine dair detayları aşağıdaki kaynaktan inceleyebilirsiniz.

Windows 7 ve Windows Server 2008 kullanmış ve kullanmakta olanların dikkatli olmasında fayda var.

Makalenin tamamını bu bağlantıdan inceleyin...

K: https://decoded.avast.io/janrubin/g...for-distributing-backdoors-and-casual-mining/

Bu kez Avast GuptiMiner'ı yakaladı.

Kısa bir otomatik çeviri vereceğim. Keza yine Türkçe içerik yok piyasada...

Anahtar noktaları

- Avast, arka kapıları ve coin madencilerini dağıtmak için eScan antivirüs güncelleme mekanizmasını ele geçiren bir kötü amaçlı yazılım kampanyasını keşfetti ve analiz etti

- Avast, hem eScan antivirüs hem de India CERT'e yönelik güvenlik açığını açıkladı. eScan, 31.07.2023 tarihinde sorunun düzeltildiğini ve başarıyla çözüldüğünü doğruladı

- Kampanya, Kimsuky ile olası bağları olan bir tehdit aktörü tarafından düzenlendi

- Büyük kurumsal ağları hedef alan iki farklı türde arka kapı keşfedildi

- GuptiMiner tarafından dağıtılan son yük de XMRig'di

GuptiMiner'ın temel amacı arka kapıları büyük kurumsal ağlara dağıtmaktır. Bu arka kapıların iki farklı çeşidiyle karşılaştık: Birincisi, yerel ağda SMB taraması sağlayan ve ağ üzerindeki potansiyel olarak savunmasız Windows 7 ve Windows Server 2008 sistemlerine ağ üzerinden yanal hareket sağlayan gelişmiş bir PuTTY Link yapısıdır. İkinci arka kapı çok modülerdir ve saldırganın daha fazla modül kurmasına yönelik komutları kabul etmenin yanı sıra yerel sistemde depolanan özel anahtarları ve kripto cüzdanları taramaya odaklanır.

İlginç bir şekilde, GuptiMiner aynı zamanda XMRig'i virüs bulaşmış cihazlara da dağıtıyor; bu da böylesine düşünülmüş bir işlem için biraz beklenmedik bir durum.

GuptiMiner'ın arkasındaki aktörler, Hintli antivirüs satıcısı eScan'in güncelleme mekanizmasındaki güvensizlikten yararlanarak kötü amaçlı yazılımı ortadaki adam saldırısı gerçekleştirerek dağıtıyor. Bu güvenlik açığını hem eScan'e hem de India CERT'e açıkladık ve 31.07.2023 tarihinde eScan'den sorunun giderildiğine ve başarıyla çözüldüğüne dair onay aldık.

GuptiMiner uzun süredir devam eden bir kötü amaçlı yazılımdır ve izleri 2018 yılına kadar uzanmaktadır, ancak muhtemelen daha da eskidir. Kimsuky keylogger ile GuptiMiner operasyonunun bazı kısımları arasındaki benzerlikleri gözlemleyerek, GuptiMiner'ın kötü şöhretli bir Kuzey Kore APT grubu olan Kimsuky ile olası bağları olduğunu da bulduk.

Bu analizde GuptiMiner'ın özelliklerini ve zaman içindeki gelişimini ele alacağız. Ayrıca, geniş IoC yelpazesindeki genel anlayışı desteklemek için belirli özelliklerin hangi örneklerde yer aldığını veya tanıtıldığını da belirteceğiz.

Kullanıcıların makinelerine nadiren birden fazla AV yükledikleri için, GuptiMiner'ın faaliyetlerine ve genel kapsamına ilişkin görünürlüğümüzün sınırlı olabileceğini unutmamak da önemlidir. Bu nedenle buzdağının yalnızca görünen kısmına bakıyor olabiliriz ve tüm operasyonun gerçek kapsamı hâlâ keşfedilmeye açık olabilir.

Enfeksiyon Zinciri

Tüm enfeksiyonun karmaşıklığını göstermek için zincirin tüm parçalarını içeren bir akış şeması sağladık. Kullanılan bazı dosya adlarının ve/veya iş akışlarının belirli GuptiMiner sürümüne bağlı olarak biraz değişebileceğini ancak aşağıdaki akış şemasının genel süreci gösterdiğini unutmayın.

Tüm süreç, eScan'in güncelleme sunucusundan bir güncelleme talep etmesiyle başlar; burada bilinmeyen bir MitM indirme işlemini durdurur ve güncelleme paketini kötü amaçlı bir paketle değiştirir. Daha sonra, eScan paketi açar ve yükler ve eScan temiz ikili dosyaları tarafından bir DLL yüklenir. Bu DLL, birden fazla kabuk kodu ve ara PE yükleyiciyi takip ederek zincirin geri kalanını etkinleştirir.

Sonuç olarak GuptiMiner, virüs bulaşmış makinede XMRig'in kullanılmasının yanı sıra büyük kurumsal ağlara dağıtıldığında etkinleştirilen arka kapıların tanıtılmasından oluşur.

Evrim ve Zaman Çizelgeleri

GuptiMiner en az 2018'den beri aktif. Yıllar geçtikçe arkasındaki geliştiriciler kötü amaçlı yazılımı önemli ölçüde iyileştirerek masaya yeni özellikler getirdi. Belirli özellikleri ilgili alt bölümlerde ayrıntılı olarak açıklayacağız.

Bununla birlikte, mutekslere, PDB'lere ve kullanılan alanlara odaklanarak önemli IoC'leri zaman çizelgesi temsilinde, zaman içinde nasıl değiştiklerini göstermek istedik. Bu zaman çizelgeleri, büyük bir örnek veri kümesi üzerinde IoC'lerin taranması, örneklerin ilk ve son derleme zaman damgalarının alınması ve ardından aralıkların oluşturulması temel alınarak oluşturuldu. Taranan veri kümesinin, IoC bölümünde listelenen IoC'lerden daha büyük olduğunu unutmayın . IoC'lerin daha ayrıntılı listesi için lütfen GitHub'umuzu ziyaret edin .

Zamandaki Alan Adları

GuptiMiner genel olarak işlemleri sırasında aşağıdaki alan türlerini kullanır:

Malicious DNS– GuptiMiner, DNS TXT yanıtları aracılığıyla C&C sunucularının gerçek hedef etki alanı adreslerini sunmak için kendi DNS sunucularını barındırır

Requested domains– Kötü amaçlı yazılımın DNS sunucularını sorguladığı alanlar

PNG download– PNG dosyaları biçiminde yüklerin indirilmesi için sunucular. Bu PNG dosyaları, sonuna eklenen kabuk kodları içeren geçerli görüntülerdir (T-Mobile logosu).

Config mining pool– GuptiMiner iki farklı madencilik havuzu konfigürasyonu içerir. Bunlardan biri doğrudan bu grupta belirtilen XMRig yapılandırmasında sabit kodlanmıştır

Modified mining pool– GuptiMiner, bu grupta belirtilen önceden tanımlanmış madencilik havuzlarını değiştirme yeteneğine sahiptir.

Final C&C– GuptiMiner'ın son arka kapı aşamasında kullanılan, arka kapılı sistemlerde ek kötü amaçlı yazılım özellikleri sağlayan alanlar

Other– Farklı amaçlara hizmet eden alanlar, örneğin komut dosyalarında kullanılanlar

Kötü amaçlı yazılım, kötü amaçlı DNS sunucularına doğrudan bağlandığından, DNS protokolünün DNS ağından tamamen ayrıldığını unutmayın. Dolayısıyla hiçbir meşru DNS sunucusu bu kötü amaçlı yazılımın trafiğini görmeyecektir. DNS protokolü burada telnet'in işlevsel bir eşdeğeri olarak kullanılır. Bu nedenle, kimlik sahtekarlığı geleneksel olarak DNS ağında gerçekleştiğinden, bu teknik bir DNS sahteciliği değildir.

Üstelik GuptiMiner'ın kategoride istediği sunucuların Requested domaingerçekte var olması tamamen bir tesadüf, daha doğrusu ağ izleme araçlarının ve analistlerin kafasını karıştıracak bir ağ gizlemedir.

***

PUTTY Arka Kapısı, SMB sızmaları, Services.exe ve güncellemelerin DNS enfektesine dair detayları aşağıdaki kaynaktan inceleyebilirsiniz.

Windows 7 ve Windows Server 2008 kullanmış ve kullanmakta olanların dikkatli olmasında fayda var.

Makalenin tamamını bu bağlantıdan inceleyin...

K: https://decoded.avast.io/janrubin/g...for-distributing-backdoors-and-casual-mining/

Son düzenleme: